|

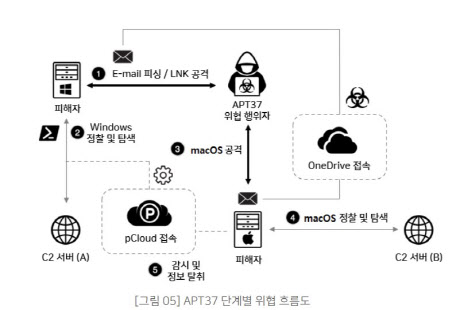

21일 지니언스(263860) 시큐리티 센터(GSC) 위협분석 보고서에 따르면 지난 5월 17일 북한 연계 해킹조직 ‘APT 37’은 맥 OS를 사용하는 국내 북한 인권·대북 분야 종 사용자를 대상으로 스피어 피싱 공격을 감행했다.

북한은 △김수키(Kimsuky) △APT37 △라자루스 등 다양한 해커 조직을 통해 국내 특정 분야 종사자와 전문가들을 공격해왔다.

피해자들 중 대다수는 이에 대응하기 위한 일종의 ‘안전장치’로 맥 OS가 설치된 ‘맥북’을 선호해왔다. 폐쇄적 구조를 가진 맥 OS의 경우 해커들이 공격 시나리오를 짜기 번거로워 위협 빈도가 낮았기 때문이다.

그러나 이번 공격으로 맥 OS 또한 사이버 보안 위협에서 자유롭지 않다는 점이 드러났다고 GSC 측은 강조했다.

|

먼저 APT37은 실제로 국내 유명대학 산하 국제관계연구원이 운영하는 아카데미 담당 교수를 사칭해 북한 인권 실태에 대한 특강을 요청하는 이메일을 여러 대북 전문가들에게 발송했다. 해당 이메일에 회신을 보내면 강의 개요서와 강사 카드를 전달하는 것처럼 위장해 메일 계정 정보를 탈취했다. 이 과정에서 공격자는 상대가 사용 중인 웹 브라우저와 OS 정보를 확보했고, 이를 기반으로 맥 OS 악성파일 공격을 수행했다.

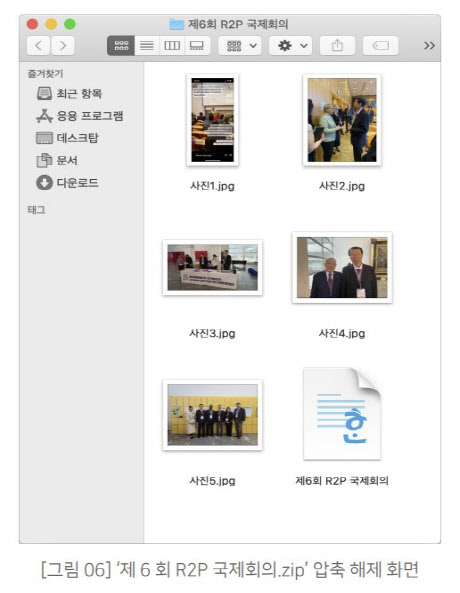

2차 공격으로는 북한 인권 모임 소속 특정인을 사칭해 ‘R2P 국제회의’ 진행자료 파일로 위장한 메일을 보냈다. 북한 인권 운동 홍보에 활용해달라는 내용과 함께 ‘제6회 T2P 국제회의 진행자료’라는 ‘Zip’ 형태 압축 파일 열람을 유도했다.

맥 OS 전용 파일 확장자인 ‘DMG’, ‘PKG’가 아닌 app 확장자로 유포해 의심을 피한 것이다. 특히 APT37은 해당 파일 아이콘을 맥 OS용 ‘한컴오피스(HWP)’ 문서 파일로 보이도록 구성했다. 이는 맥북 초기 설정상 파일 확장자가 보이지 않아 사용자 대부분이 아이콘으로 파일 유형을 판단한다는 허점을 노린 것이다.

GSC 측은 관련 북한발 위협이 지속 고급화될 것으로 예측됨에 따라 새로운 방어 전략과 보안체계 도입이 필요하단 입장이다. 이에 앞서 맥 OS 사용자들도 백신 프로그램 등 추가적 보안 조치가 필요하다고 강조했다.

문 센터장은 “아직도 맥 OS 이용자들은 별도 백신 프로그램이 필요 없다는 인식이 팽배하다”면서 “대북 분야나 전문가 등 북한 공격 대상에 포함되는 경우, 보안 제품 도입을 검토할 필요가 있다”고 했다.

![[포토]명동성당 성탄 대축일 미사](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122500276t.jpg)

![[포토]크리스마스엔 스케이트](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122500245t.jpg)

![[포토]37번째 거리 성탄예배 열려 방한복·도시락으로 사랑 나눔](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122500231t.jpg)

![[포토]조국혁신당 공수처 앞에서 기자회견](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122500219t.jpg)

![[포토]우리 이웃을 위한 크리스마스 선물](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122500173t.jpg)

![[포토]메리크리스마스](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122400797t.jpg)

![[포토]즐거운 눈썰매](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122400779t.jpg)

![[포토]취약계층 금융 부담 완화, '인사말하는 이재연 원장'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122400633t.jpg)

![[포토]국민의힘 의원총회, '모두발언하는 권성동 원내대표'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122400506t.jpg)

![[포토]윤석열 대통령 탄핵심판 첫 변론 준비기일 27일 예정대로 진행](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/12/PS24122400433t.jpg)